[Windows 10] デバイスの暗号化を設定する方法

「デバイスの暗号化機能」対応モデル一覧

■個人向けモデル

VJA121*

VJFL51*

VJS121*,VJS122*,VJS123*

VJS131*,VJS132*

VJS141*,VJS142*,VJS143*

VJS153*,VJS154*

VJZ13A*,VJZ13B*,VJZ131*,VJZ141*

■法人向けモデル

VJBK11*

VJBM11*

VJPA11*

VJPF11*

VJPG11*,VJPG13*,VJPG14*,VJPG21*,VJPG31*

VJPH21*,VJPH22*,VJPH23*

VJPJ11*,VJPJ13*,VJPJ21*,VJPJ22*,VJPJ23*

VJPK11*,VJPK13*,VJPK21*,VJPK22*,VJPK23*

VJPZ11*

Q. 質問

デバイスの暗号化について教えてください。

A. 回答

一部のモデルで使用できるBitLocker暗号化と同等の、データを暗号化する機能です。

-

「デバイスの暗号化」とは、一部のモデルで使用できる「BitLockerドライブ暗号化」と同様の、データを暗号化する機能です。

「BitLockerドライブ暗号化」対応モデルの場合「デバイスの暗号化」を実行すると「Bitlockerドライブ暗号化」が自動的に実行されます。「デバイスの暗号化」と「BitLockerドライブ暗号化」は同様の機能ではありますが、暗号化キーの取り扱い方法など細かな違いがあります。

「デバイスの暗号化」は、Microsoftアカウントでサインインするだけで設定を保持できるため「BitLockerドライブ暗号化」に比べると簡易的に設定・管理できるものとなります。「BitLockerドライブ暗号化」非対応モデルでは「BitLocker to Go」というリムーバブルディスクへの暗号化機能は使用することができません。

BitLockerについては以下の情報をご確認ください。 -

「デバイスの暗号化」を有効にすると、ドライブ全体のデータが暗号化され、正しい暗号化キーを持っている人だけが暗号化を解除できます。

ドライブ全体を暗号化できるため、重要なデータの保護に役立ちます。

例えば、パソコンからHDD / SSDを物理的に取り出された場合でも、ほかのパソコンに接続してデータにアクセスすることはできません。

注 意

注 意-

デバイスの暗号化を使用した場合のデータ管理について

-

デバイスの暗号化は最新のセキュリティー機能を搭載していますが、データやハードウェアの完全な保護を保証するものではありません。

データの保守・運用・デバイスの暗号化を使用されたことによるいかなる障害・損害に関しても、弊社では一切の責任を負いかねますので、あらかじめご了承ください。 -

デバイスの暗号化を使用するにあたって回復キーは、必ずメモなどに残すなどして、忘れないようにしてください。

回復キーを忘れた場合、デバイスの暗号化で保護されたデータは、いかなる手段を用いても復元することはできませんので、ご注意ください。 -

修理を行った際、TPMセキュリティーチップやマザーボード自体を交換したり、マザーボードの情報を変更してご返却する場合があります。

その場合はご返却後に回復キーを求められたり、同一のMicrosoftアカウントでのサインインを求められることになります。

そのため事前にデータをバックアップしておいたり、回復キーの登録されたMicrosoftアカウントを忘れないように管理してください。修理により、万一データが消失した場合に関しても、弊社では一切の責任を負いかねますので、あらかじめご了承ください。

-

-

Windows 10プリインストールモデルで内蔵HDD / SSDからリカバリー(再セットアップ・初期化)を行うときのご注意

Cドライブ内のファイルも必要となるため暗号化を有効にしていた場合リカバリーを行えません。

リカバリーを行う前に暗号化を無効にするか、リカバリーの実行画面で回復キーを入力し、暗号化を無効にしてからリカバリーを行ってください。

操作方法については、以下のリンクからご確認ください。

- 「BIOS」で「SecureBoot」が有効になっているか確認する

- デバイスの暗号化を有効にする

- 回復キーのバックアップ方法

- 回復キーの入力方法

- 起動時のドライブのロックを解除する方法を変更する

- ドメイン環境でデバイスの暗号化を使用する

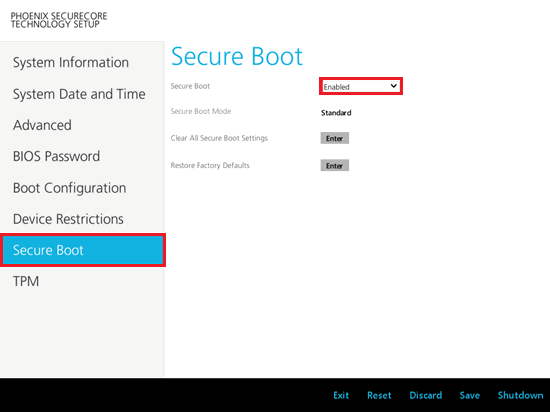

1. 「BIOS」で「SecureBoot」が有効になっているか確認する

「SecureBoot」機能の確認手順

-

BIOSを起動します。

-

BIOSが表示されたら「Secure Boot」をクリックし、右側のメニューで「Secure Boot」が「Enabled」になっていることを確認します。

※表示される画面は、ご使用のモデルにより異なります。参考情報VJFL51*シリーズをお使いの場合は、BIOSを起動したあと【←】または【→】キーで「Security」を選択し、【↑】または【↓】キーで「Secure Boot」を選択し、【Enter】キーを押します。

その中にある「Secure Boot」の右側の文字が「Enabled」と表示されている場合は有効になっています。 -

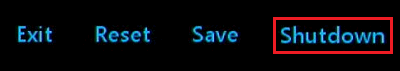

「Shutdown」をクリックして、パソコンをシャットダウンします。

-

電源ボタンを押してWindowsを起動します。

注 意

注 意BIOSセットアップメニューの設定についてのご注意

-

デバイスの暗号化を有効にすると搭載されているTPM、もしくはIntel(PTT)に暗号化のための情報が格納されます。

BIOSセットアップメニューの設定でTPM、もしくはIntel(PTT)を初期化した際に、暗号化されたデータに再びアクセスすることができなくなる場合があります。

必要に応じてデータのバックアップなどを行ってから初期化してください。 -

BIOSセットアップメニューの設定で、設定を第三者に変更されることのないようBIOSの機能でBIOSパスワード、およびパワーオンパスワードを設定することをおすすめします。

パスワードの設定方法については、下記の関連FAQをご参照ください。

2. デバイスの暗号化を有効にする

デバイスの暗号化手順

デバイスの暗号化を利用するには、Microsoftアカウントでサインインする必要があります。

ご利用のアカウントが、ローカルアカウントである場合は、事前にMicrosoftアカウントに切り替える必要があります。

-

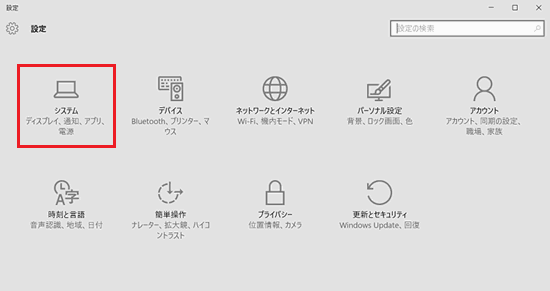

「設定」を開きます。

-

「システム」をクリックします。

-

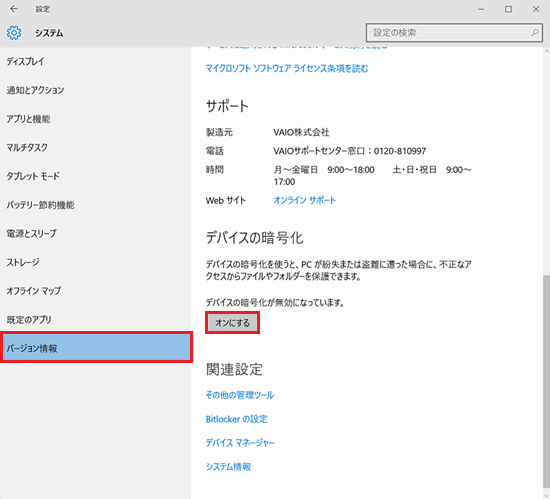

システム画面が表示されましたら左側の列から「バージョン情報」をクリックし、右側に表示される「デバイスの暗号化」項目の「オンにする」をクリックします。

以上で操作は完了です。デバイスの暗号化が実行されます。

注 意

注 意-

暗号化の実行タイミング

暗号化はバックグラウンドで自動的に実行されますが、パソコンの動作が緩慢になったり応答なしになる場合があります。

暗号化が完了するまで、ACアダプターに接続し何もせずそのまま置いておくことをおすすめします。 -

デバイスの暗号化が自動的に行われるケースの注意点

工場出荷時の状態では、デバイスの暗号化は「無効」の設定になっていますが、OSのカスタマイズやOSのクリーンインストールした場合は、デバイスの暗号化は「有効」の状態になっていることがあります。

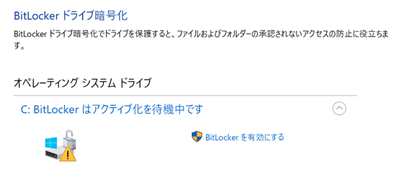

このような場合、OSの初期設定完了後、バックグラウンドで自動的に暗号化処理が進められ、コントロールパネルのBitLockerドライブ暗号化のステータスが「BitLockerはアクティブ化を待機中です」の状態になります。

この状態は暗号化が完了する一歩手前の状態です。

お客様がマイクロソフトのアカウント、もしくはActive Directoryのアカウントでログインすると暗号化が完了し、自動的に回復キーがマイクロソフトアカウント、もしくはActive Directoryの管理者のアカウントにアップロードされます。

このような意図しない暗号化をご希望されない場合は、デバイスの暗号化を「無効」の設定にしてください。※設定を「無効」にした場合、暗号化が解除されるまでにしばらく時間がかかります。

ドメイン環境等でのデバイスの暗号化の動作については、システム管理者にご確認ください。

-

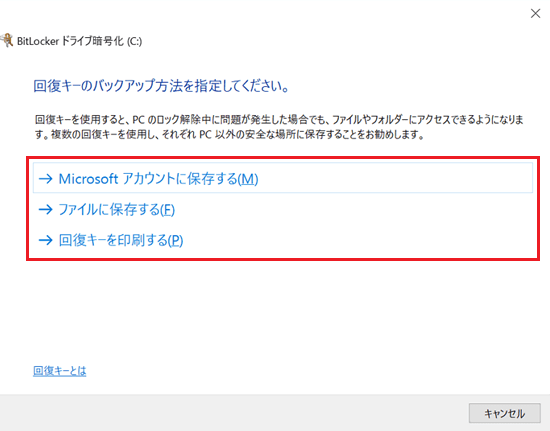

3. 回復キーのバックアップ方法

回復キーは、デバイスの暗号化を有効にすると自動的にMicrosoftアカウントに保存されますが、万が一の場合に備えて、以下の手順でバックアップをしてください。

回復キーのバックアップ手順

-

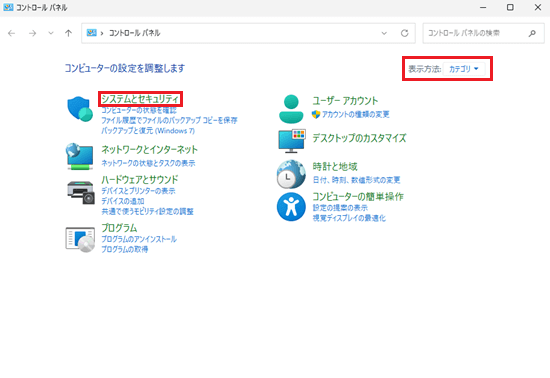

コントロールパネルを開きます。

-

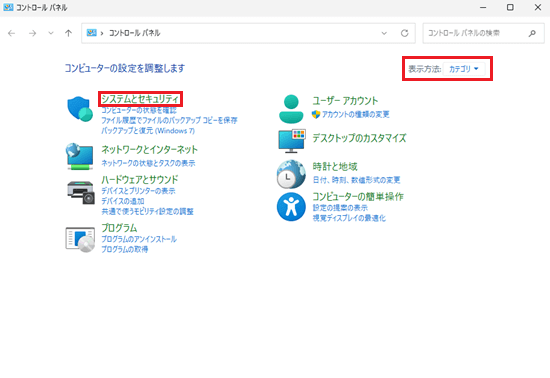

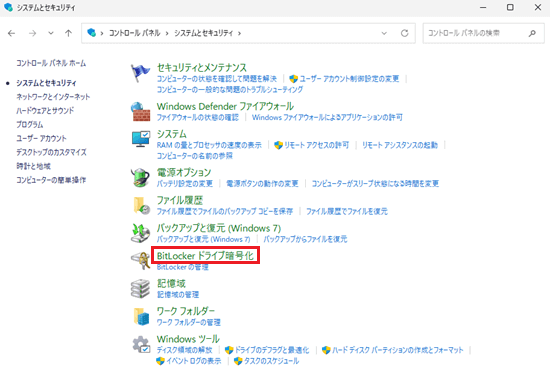

右上の表示方法を「カテゴリ」にし「システムとセキュリティ」をクリックします。

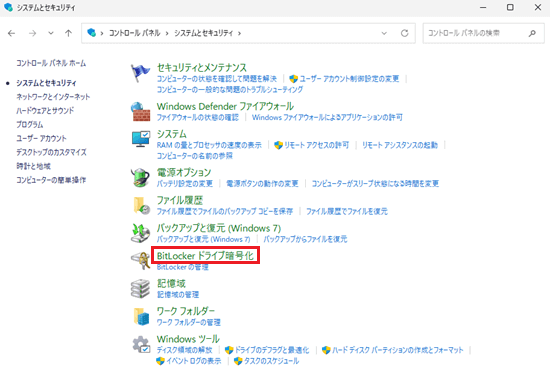

-

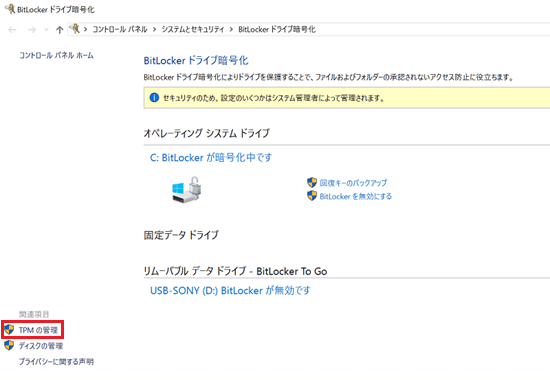

「システムとセキュリティ」が表示されましたら「BitLocker ドライブ暗号化」もしくは「デバイスの暗号化」をクリックします。

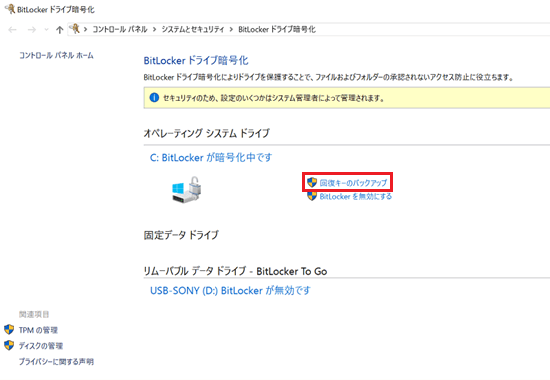

-

「BitLockerドライブ暗号化」もしくは「デバイスの暗号化」画面が表示されましたら「回復キーのバックアップ」をクリックします。

-

「回復キーのバックアップ方法を指定してください。」と表示されますので、いずれかをクリックします。

-

Microsoft アカウントに保存する

Microsoftアカウントの管理画面で確認できます。 -

ファイルに保存する

暗号化対象である内蔵のHDD / SSDには保存できないため、USBフラッシュメモリーなどの外部機器を接続して保存します。 -

回復キーを印刷する

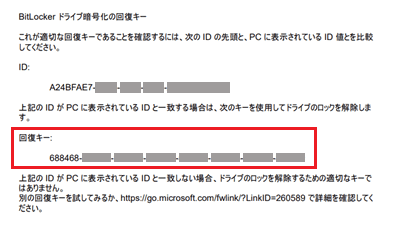

プリンターなどで紙に印刷します。いずれも以下のような情報が保存されることになります。

-

以上で操作は完了です。

-

回復キーのバックアップ

デバイスの暗号化を有効にした場合、通常では特に回復キーの入力など必要ありません。

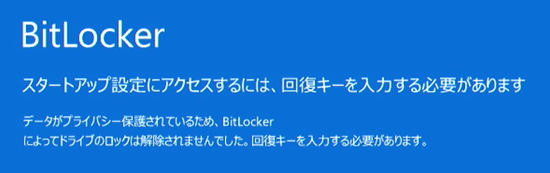

ただし、修理で部品を交換した場合や、ハードウェア上の問題やセキュリティーに関連する予期しない構成の変更が行われた場合に、Windows起動時に以下の回復モードの画面が表示されます。

この状態になると、回復キーを入力しないとパソコンを起動できない状態になります。

回復キーは数字のみ6桁×8パターンの合計48桁で、下部に表示されている「回復キーID」とは別のものです。

回復キーはデバイスの暗号化の有効時に自動的にMicrosoftアカウントに保存されますが、このような万が一の場合に備えて回復キーのバックアップ方法を参照し、回復キーのバックアップをしてください。 -

Microsoftアカウントから回復キーを入手する場合は、以下のマイクロソフト社のページから「BitLocker 回復キーはどこで見つけることができますか?」の項目をご確認ください。

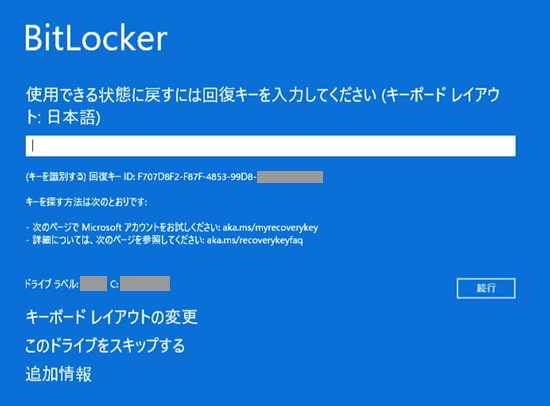

4. 回復キーの入力方法

回復キーの入力操作手順

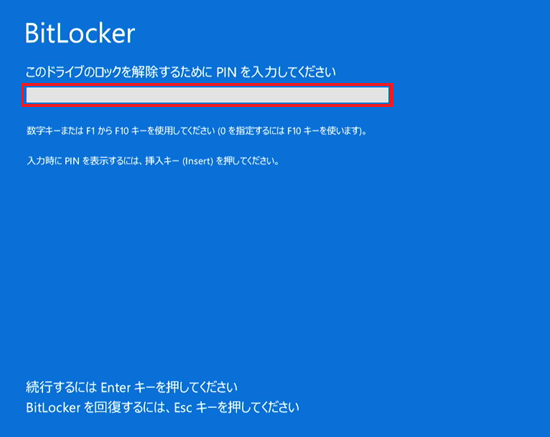

修理で部品を交換した場合や、ハードウェア上の問題やセキュリティーに関連する予期しない構成の変更が行われた場合、Windowsの起動時に以下の回復モードの画面が表示されます。

この画面が表示された場合は、以下の手順で回復キーを入力してください。

-

MicrosoftアカウントのBitLocker回復キーのページ、もしくはバックアップした回復キーに記載されている「回復キー ID」の文字列が、このBitLocker回復モード画面に表示されている「回復キー ID」の文字列と同じかどうかを確認します。

参考情報Microsoftアカウントページでの確認方法については以下の関連FAQを参照してください。

-

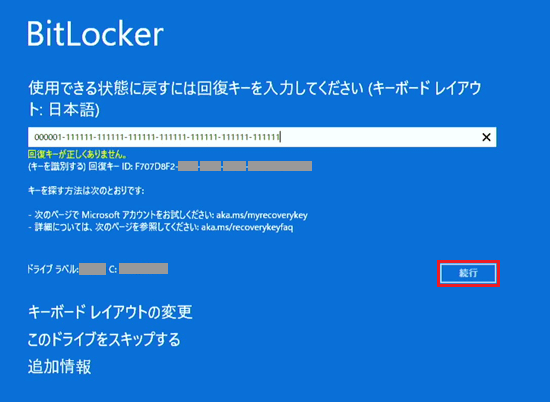

「ID」が同じであれば、回復キーである数字48桁を入力し「続行」をクリックします。

※「-」(ハイフン)は自動的に入るため、入力不要です。

-

ロックが解除され「正しい回復キーです」と表示されたら「再起動」をクリックしてください。

以上で操作は完了です。このあと通常通りWindowsが起動します。

-

セーフモードで起動したい時などスタートアップ設定を呼び出した際も回復キーを求められます。

こういった場合でも対応できるように、回復キーは参照できるように管理しておく必要があります。

-

タッチパネルのスクリーンキーボードから回復キーの入力はできません。

必ず本体のキーボードから回復キーを入力してください。 -

ロック解除後に再度回復モードの画面が表示された場合は回復キーを入力し、Windows起動後に、デバイスの暗号化を無効にしてください。

再度デバイスの暗号化を使用する場合は、その後有効にしてください。

以前のものとは別の新しい回復キーが生成されますので、必ずバックアップしてください。 -

TPMのロックアウトのリセットを実行することで、TPMのロックを解除することもできますが、この場合あらかじめTPMの管理で、TPM所有者のパスワードを設定しておく必要があります。

TPMの管理については、コントロールパネルの「BitLockerドライブ暗号化」もしくは「デバイスの暗号化」の左下にある「TPMの管理」をクリックすることで、設定画面を表示できます。

設定の詳細は、以下のWebページを参照してください。

5. 起動時のドライブのロックを解除する方法を変更する

通常の設定では、起動時にHDD / SSDのロック(暗号化状態)は自動的に解除されますが、PIN入力やUSBフラッシュメディアを接続しないとドライブのロックが解除されないようにするには以下の手順で操作してください。

起動時のドライブのロックを解除する方法の変更手順

-

画面下部にある

「スタート」ボタンをクリックして、スタートメニューを表示します。

「スタート」ボタンをクリックして、スタートメニューを表示します。 -

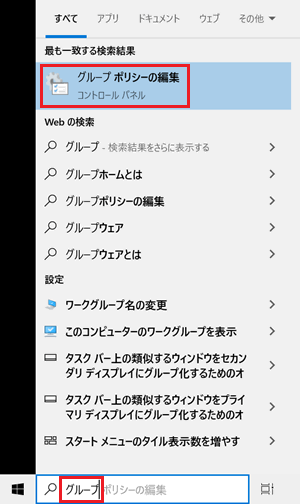

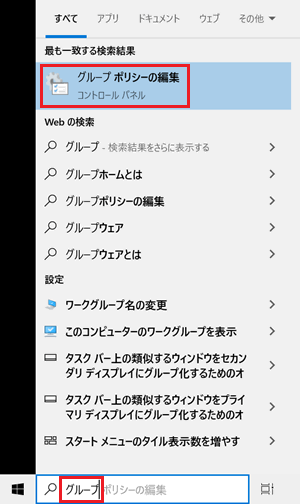

表示された「スタートメニュー」検索バーへ「グループ」と入力し、検索結果に表示される「グループ ポリシーの編集」をクリックします。

参考情報

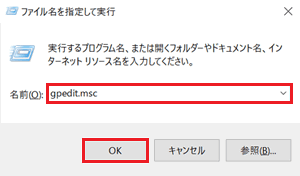

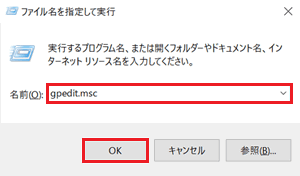

参考情報スタート画面を右クリックし「ファイル名を指定して実行」を選択し「gpedit.msc」を入力して実行することでも「グループポリシーの編集」画面を表示することが可能です。

-

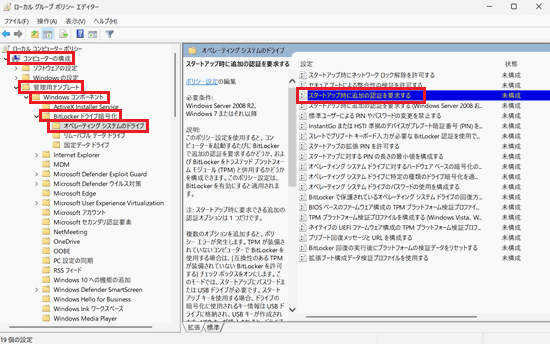

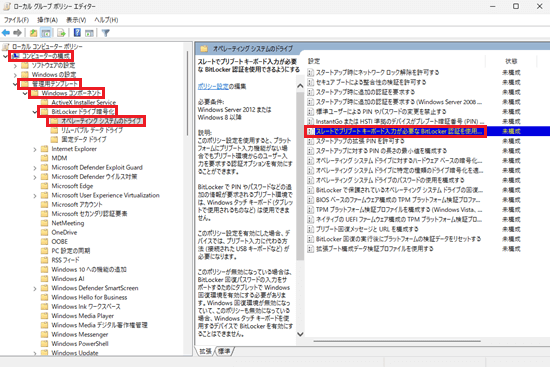

「ローカル グループ ポリシー エディター」画面が表示されましたら、以下の項目を順にダブルクリックして展開していきます。

左側のツリーから「コンピューターの構成」⇒「管理用テンプレート」⇒「Windows コンポーネント」⇒「BitLocker ドライブ暗号化」⇒「オペレーティング システムのドライブ」と選択・展開していき、右側の一覧の中に表示される「スタートアップ時に追加の認証を要求する」をダブルクリックします。

-

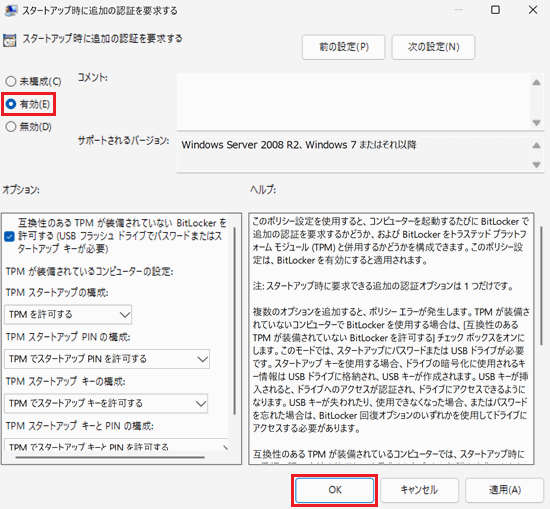

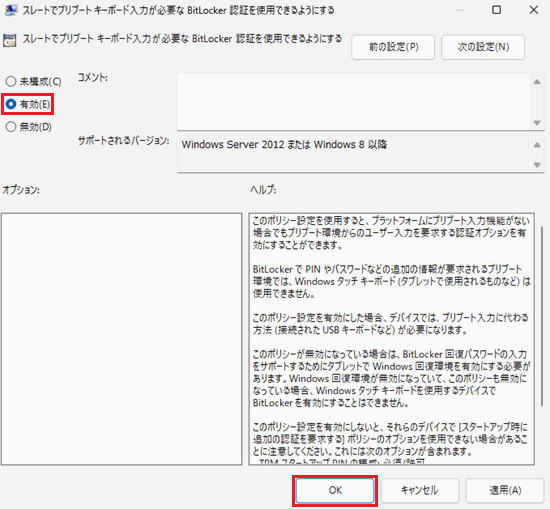

「スタートアップ時に追加の認証を要求する」画面が表示されましたら「有効」にチェックを入れてから「OK」をクリックします。

参考情報

参考情報-

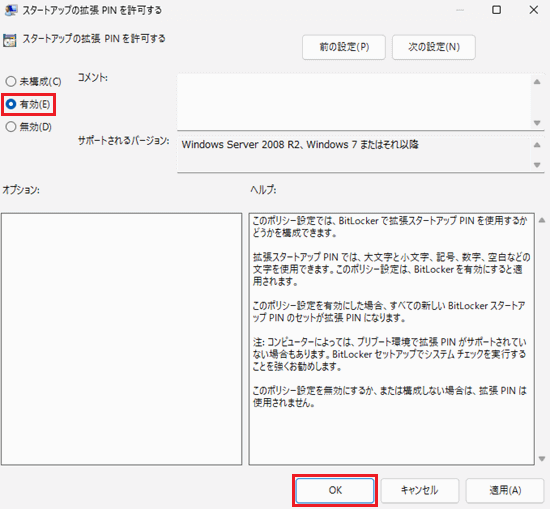

基本の設定ではPINに使用できるのは数字のみですが、PINに文字列も使用したい場合は、同じ階層にある「スタートアップの拡張PINを許可する」の設定も有効にしてください。

-

VJZ13*シリーズについては、基本の設定では「PINを入力する」は使用できません。

「PINを入力する」設定を使用する場合はドメイン環境でデバイスの暗号化を使用するを参照して「スレートでプリブート キーボード入力が必要な BitLocker 認証を使用できるようにする」の設定を有効にしてください。

-

-

コントロールパネルを開きます。

-

右上の表示方法を「カテゴリ」にし「システムとセキュリティ」をクリックします。

-

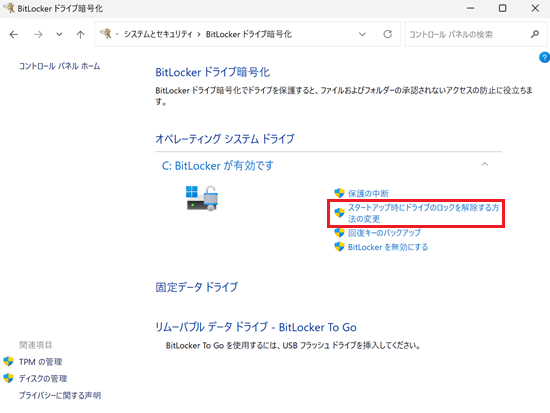

「システムとセキュリティ」が表示されましたら「BitLocker ドライブ暗号化」もしくは「デバイスの暗号化」をクリックします。

-

「BitLockerドライブ暗号化」もしくは「デバイスの暗号化」画面が表示されましたら「スタートアップ時にドライブのロックを解除する方法の変更」をクリックします。

-

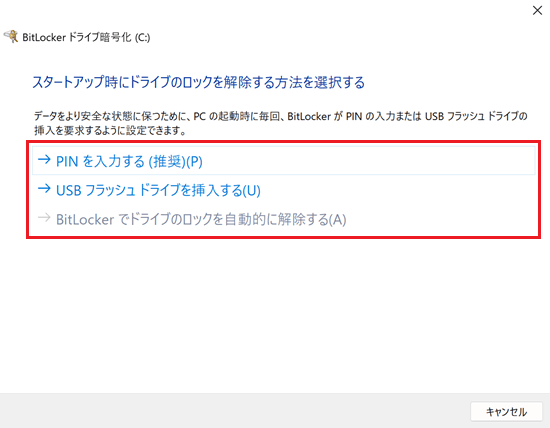

「スタートアップ時にドライブのロックを解除する方法を選択する」画面が表示されましたらいずれかを選択して、表示される内容に従って設定します。

-

PINを入力する(推奨)

ドライブのロックの解除のために起動時に任意で設定した数字を入力しなければ起動できないようにします。 -

USB フラッシュ ドライブを挿入する

ドライブのロックの解除用に設定したUSBフラッシュドライブを差していなければ起動できないようにします。 -

BitLockerでドライブのロックを自動的に解除する

初期値です。ドライブのロックを自動的に解除します。

-

以上で操作は完了です。次回より起動時に設定した内容を求められることになります。

※画像は「PINを入力する」を設定した場合です。

6. ドメイン環境でデバイスの暗号化を使用する

ドメイン環境でデバイスの暗号化を使用する操作手順

ドメイン環境では、デバイスの暗号化の使用が制限されている場合があります。

ドメイン環境でデバイスの暗号化を使用する場合は、あらかじめシステム管理者にドメイン環境での使用の可否について確認してください。

-

画面下部にある

「スタート」ボタンをクリックして、スタートメニューを表示します。

「スタート」ボタンをクリックして、スタートメニューを表示します。 -

表示された「スタートメニュー」にある検索バーへ「グループ」と入力し、検索結果に表示される「グループ ポリシーの編集」をクリックします。

参考情報

参考情報スタート画面を右クリックし「ファイル名を指定して実行」を選択し「gpedit.msc」を入力して実行することでも「グループポリシーの編集」画面を表示することが可能です。

-

「ローカル グループ ポリシー エディター」画面が表示されましたら、以下の項目を順にダブルクリックして展開していきます。

左側のツリーから「コンピューターの構成」⇒「管理用テンプレート」⇒「Windows コンポーネント」⇒「BitLocker ドライブ暗号化」⇒「オペレーティング システムのドライブ」と選択・展開していき、右側の一覧の中に表示される「スレートでプリブート キーボード入力が必要な BitLocker 認証を使用できるようにする」をダブルクリックします。

-

「スレートでプリブート キーボード入力が必要な BitLocker 認証を使用できるようにする」画面が表示されましたら「有効」にチェックを入れ「OK」をクリックします。

以上で操作は完了です。

デバイスの暗号化を有効にするを参照し、デバイスの暗号化を有効にしてください。