セキュアブート証明書データベースの更新と、セキュア ブート証明書の有効期限切れについて

-

対象機種

-

VAIO PCすべて

-

説明

-

セキュア ブートは、PCの起動時に悪意のあるソフトウェアの読み込みを防ぐために設計された重要なセキュリティ機能です。

現時点でサポート中のWindows OSでは、2011セキュア ブート証明書(KEK CA 2011、Windows UEFI CA 2011 など)が使われていますが、これらの証明書が2026 年 6 月から順次有効期限切れになることについてマイクロソフト社から情報が公開されています。セキュア ブート証明書のデータベースについては以下が関連しています。

KEK: キー交換キー

CA: 証明機関

DB: セキュア ブート署名データベース

DBX: セキュア ブート失効署名データベースセキュア ブート証明書の詳細については以下のページを参照してください。

期限切れの証明書は、すでにインストールされているOSには影響せず、引き続きシステムを起動することができますが、証明書の有効期限が切れたシステムでは、以下の問題が発生する可能性があります。

- セキュアブート失効署名データベース(DBX)を更新(追加)していない、またはセキュアブートを無効にしていることによるセキュリティ侵害

- セキュアブート署名データベース(DB)を更新していないことによる潜在的な起動障害

-

証明書の更新手順

-

Windows Updateで更新が可能な環境であれば、セキュアブートの証明書は自動的に更新されますので、特別な作業は基本的には不要です。更新方法、更新時期については、マイクロソフト社のサポートページを参照してください。

-

手動更新手順

-

Windows Updateの更新を制限している環境や、任意の時期に証明書の更新を行いたい場合は、以下の手順で更新作業を行ってください。

※本手順は、以下に記載するBIOSアップデートプログラムを公開している機種、および出荷時のBIOSで本問題に対応している機種のみ対象です。

※本手順で、証明書を更新した場合、以前の証明書(古い状態)に戻すことはできません。-

BIOSを更新します。

BIOSアップデートプログラム

-

BitLockerドライブ暗号化、デバイスの暗号化を実行している場合は、回復キーを確認し、バックアップします。

その他暗号化ソフトなどで暗号化している場合は、回復の手段を確認します。 -

管理者権限のあるユーザーでログインし、BitLokerドライブ暗号化、デバイスの暗号化を実行している場合は、保護の中断を実行します。

注 意Bitlockerドライブ暗号化、デバイスの暗号化がされている環境で、保護の中断を行わずに下記8~10の操作を行うと、回復キーの入力が必要になります

注 意Bitlockerドライブ暗号化、デバイスの暗号化がされている環境で、保護の中断を行わずに下記8~10の操作を行うと、回復キーの入力が必要になります -

完全なシャットダウンをします。

-

【F3】キーを押しながら電源ボタンを押して、VAIOレスキューモードを起動します。

-

「BIOS設定を起動」をクリックします。

-

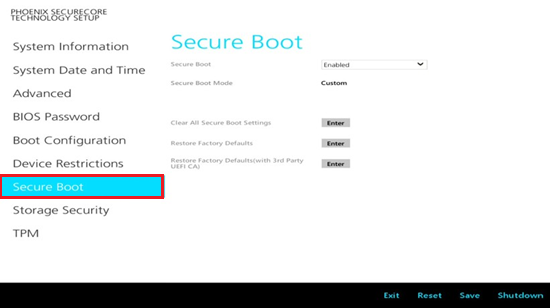

「Secure Boot」の項目をクリックします。

-

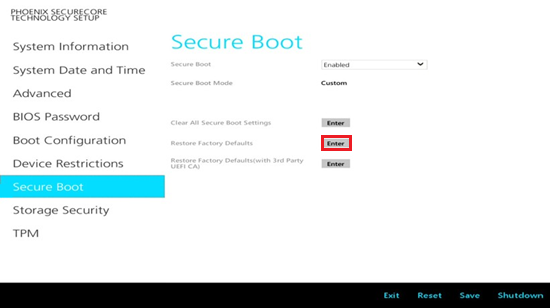

ご使用の機種、および使用状況に合わせて「Restore Factory Defaults」を実行してください。

Microsoft 3rd Party UEFI CAを有効化した状態に設定する場合

※この設定をした場合、サードパーティ製UEFIソフトウェアツール(Opalの機能を使う暗号化ソフトなど) が使用できる設定となります。互換性を重視する場合はこちらを実行してください。

機種名 実行するメニュー名 VJA121*,VJS112*,VJS121*,VJS122*,VJS123*,VJS124*

VJS132*,VJS141*,VJS142*,VJS143*,VJS144*

VJS153*,VJS154*

VJZ141*,VJZ142*

VJPA11*,VJPF11*,VJPG11*,VJPG13*,VJPG14*

VJPH21*,VJPH22*,VJPJ11*,VJPJ13*,VJPJ21*

VJPK11*,VJPK13*,VJPK21*,VJPZ11*「Restore Factory Defaults」 VJF141*,VJF142*,VJF161*,VJF162*,VJS125*

VJS126*,VJS127*,VJS134*,VJS135*,VJS136*

VJS145*,VJS146*,VJS147*,VJS155*

VJBK11*,VJBK12*,VJBM11*,VJBM12*

VJPG21*,VJPG31*,VJPG32*,

VJPH23*,VJPJ22*,VJPJ23*,VJPJ25*,

VJPK22*,VJPK23*,VJPK24*,VJPK25*「Restore Factory Defaults (with 3rd Party UEFI CA)」 VJS4R1*,VJPKR1* 「Restore Factory Defaults」をクリック後、手順9-10の操作を行います。

次に「3rd Party UEFI CA」の項目を「Enabled」に変更します。

変更後、手順11以降の操作を行います。Microsoft 3rd Party UEFI CAを無効化した状態に設定する場合

※この設定をした場合、サードパーティ製UEFIソフトウェアツール(Opalの機能を使う暗号化ソフトなど) が使用できなくなります。セキュリティを重視する場合はこちらを実行してください。

機種名 実行するメニュー名 VJA121*,VJS121*,VJS122*,VJS123*,VJS124*

VJS141*,VJS142*,VJS143*,VJS144*

VJS153*,VJS154*

VJZ141*,VJZ142*

VJPA11*,VJPG13*,VJPG14*,VJPH21*,VJPH22*

VJPJ11*,VJPJ13*,VJPJ21*

VJPK11*,VJPK13*,VJPK21*,VJPZ11*「Restore Factory Defaults (without 3rd Party UEFI CA)」 VJF141*,VJF142*,VJF161*,VJF162*

VJS125*,VJS126*,VJS127*,VJS134*,VJS135*,VJS136*

VJS145*,VJS146*,VJS147*,VJS155*

VJBK11*,VJBK12*,VJBM11*,VJBM12*

VJPG21*,VJPG31*,VJPG32*,VJPH23*

VJPJ22*,VJPJ23*,VJPJ25*

VJPK22*,VJPK23*,VJPK24*,VJPK25*「Restore Factory Defaults」 VJS4R1*,VJPKR1* 「Restore Factory Defaults」をクリック後、手順9-10の操作を行います。

次に「3rd Party UEFI CA」の項目を「Disabled」に変更します。

変更後、手順11以降の操作を行います。※VJS112*,VJS132*,VJPF11*,VJPG11* についてはこの設定はありません。

-

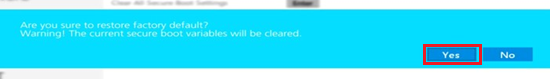

「Are you sure to restore factory default? 」と表示されます。「Yes」をクリックします。

-

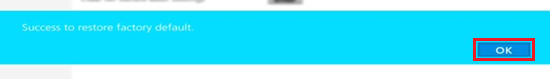

「Success to restore factory default.」と表示されます。「OK」をクリックします。

-

右下のメニューの「EXIT」をクリックします。

-

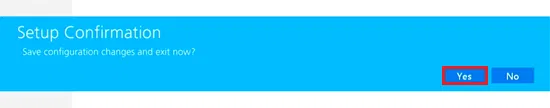

「Setup Confirmation」と表示されます。「Yes」をクリックします。

-

しばらくするとVAIOレスキューモードが起動します。「終了してWindows を起動する」をクリックします。

-

OSが起動したら更新は完了です。

なお、中断したBitLockerドライブ暗号化、デバイスの暗号化を行っていた場合はこの時点で、復帰します。参考情報①

以下の機種については、出荷時のBIOSで2023セキュア ブート証明書が使われているため上記の作業は必要ありません。

ただし、手順8~11の操作を行う場合は、事前にBIOSを最新版に更新していただくことを推奨します。

VJF142*,VJF162*,VJS127*,VJS136*,VJS147*,VJS4R1*

VJBK12*,VJBM12*,VJPG32*,VJPJ25*,VJPK24*,VJPK25*,VJPKR1*参考情報②

Windows Updateで配信されたDBXが、BIOSで保持しているDBXより新しい場合「Restore Factory Defaults」を実行すると、BIOSの保持している古いDBXに戻ります。

このような場合、Windows Updateで配信されたDBXを再度適用するために、以下の作業を行ってください。-

OSを起動します。

-

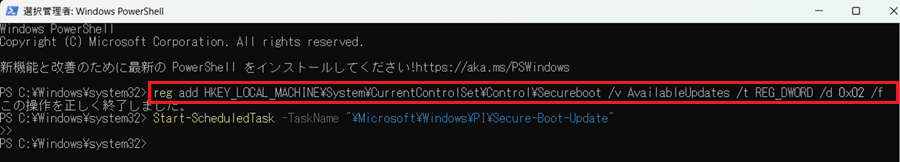

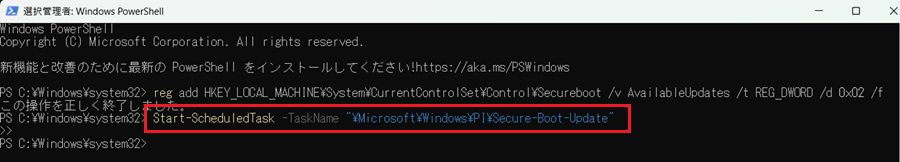

PoweShellを管理者権限で起動します。

-

以下のコマンドを入力し、【Enter】キーを押します。

reg add HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x02 /f

続いて、以下のコマンドを入力し、【Enter】キーを押します。

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

PCを再起動します。

-

-

-

証明書の更新状況の確認方法

-

セキュア ブート署名データベース(DB)やキー交換キー(KEK)に、2023セキュア ブート証明書が適用(追加)されているかどうかは、以下の手順で確認します。

-

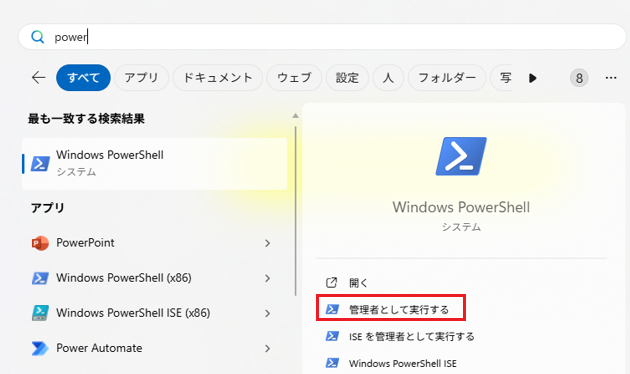

「スタート」ボタンをクリックして、スタートメニューの検索バーに「powershell」と入力します。

「スタート」ボタンをクリックして、スタートメニューの検索バーに「powershell」と入力します。 -

候補右側に出る「Windows PowerShell」の「管理者として実行する」をクリックします。

-

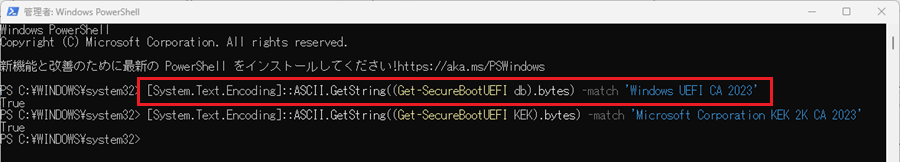

「Windows Power Shell」が管理者権限で起動しますので、以下の文字を入力後、【Enter】キーを押します。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

下の行に「True」の文字列が表示されたら、「Windows UEFI CA 2023」の証明書は適用されています。

-

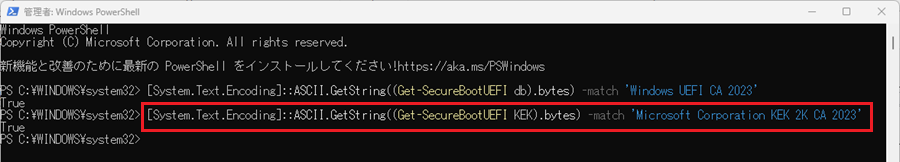

続いて以下の文字を入力後、【Enter】キーを押します。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI KEK).bytes) -match 'Microsoft Corporation KEK 2K CA 2023'

下の行に「True」の文字列が表示されたら、「Microsoft Corporation KEK 2K CA 2023」の証明書は適用されています。

-

-

2011セキュア ブート証明書の無効化について

-

2011セキュアブート証明書で署名された古いブートマネージャには、CVE-2023-24932に報告されている、セキュリティ脆弱性が存在します。

このセキュリティ脆弱性に対応するため、現時点では未定ですが、2011セキュア ブート証明書の無効化が予告されています。

本脆弱性の対策方法や詳細については、以下のマイクロソフト社のページを参照してください。CVE-2023-24932 に関連付けられているセキュア ブートの変更に対する Windows ブート マネージャー失効を管理する方法

-

証明書更新前に作成したメディアについて

-

証明書更新前に作成したリカバリーメディアや、新しい証明書が含まれない起動可能なメディアについては、現時点では使用が可能ですが、上記に記載の2011セキュア ブート証明書の無効化(DBX追加)がされた場合、これらのメディアでの起動ができなくなります。

BIOSの設定で、SecureBootを「Disabled」に設定変更することで、起動可能となりますが、セキュアブートによる保護が働かない状態ですので、メディア使用後は必ず設定をもとに戻すようにしてください。

なお、リカバリーメディアについては、マイクロソフト社のサポートページ「CVE-2023-24932 に関連付けられているセキュア ブートの変更に対する Windows ブート マネージャー失効を管理する方法」の「Windows インストール メディアの更新」に記載してある手順で、証明書の更新が可能です。CVE-2023-24932 に関連付けられているセキュア ブートの変更に対する Windows ブート マネージャー失効を管理する方法

参考情報

証明書更新後に作成したリカバリーメディアについては、新しい証明書が適用されていますので、このような作業は不要です。